목차

안녕하세요 머리가 엄청 큰 개발자입니다!

22.8.4 오후 8시50분에 막 합격하고 온 따끈따끈한 후기입니다 ㅎㅎ

AWS SAA?

AWS Certi 의 Solutions Architect - Associate (SAA) 시험은

다음 두 가지를 요구하는 것처럼 보입니다.

1. 전반적인 AWS Cloud Service 의 개념을 파악하고, 대략적인 장단점을 알고 있으며,

2. 비용/성능 등 고객의 다양한 요구에 따라 맞춤형 서비스를 선택하여 조합할 수 있다.

저는 AWS 의 A 자도 모르는 클라우드 애기였으나,

그렇게 어렵지 않다는 말에 용기를 얻어

이번 기회에 클라우드 공부를 조금 해볼까? 하고 시작하였습니다.

물론, Architect 의 특성상, 기술 스택이나 환경 등에 대해 공부하는 것이 아니기 때문에

기대와는 조금 다른 공부였습니다.

Architect 는 가장 높은 등급인 Professional 을 딸 경우,

인력 시장에서 상당히 우위에 설 수 있으며,

K8s 에 관련된 자격증까지 있다면 금상첨화라는 말을 들었습니다..

준비하면 좋겠죠?

여하튼, 개인적인 이유로 클라우드 자격증이 필요한 와중에

"많이 보는 시험" 혹은 "제일 많이 쓰는 서비스"로 알려진

AWS 를 선택하게 되었으며(Azure나 Oracle 을 포기하고..)

developer 대신 architect 를 선택한 이유는

AWS 를 이용하여 개발 할 지도 모르지만,

AWS 를 개발하는 사람이 될 것 같진 않아서 였습니다.

결과적으로는 전반적인 AWS 서비스에 대한 이해도가 높아질 수 있었습니다.그래도 딱 콜센터 직원 수준이 아닐까 생각합니다.

능력자이신 벨 코코님의 블로그를 정독했고,

특히 내용 중 github 추천이 도움이 많이 되었습니다.

AWS SAA 합격 후기

뒤늦은 나의 AWS SAA 합격 후기를 작성하여 준비하는 사람들에게 도움이 되길바란다.나는 이번년 3월 6일에 AWS SAA를 합격하여 자격을 취득하였다.AWS Certified Solutions Architect - Associate 약자로공식에

velog.io

시험 준비?

주변에 SAA 를 보유하신 능력자님들께

'어떻게 공부를 하셨나요?' 하고 여쭤보니,

대다수는 문제 DUMP 를 풀어보라고 추천해주셨습니다.

혹은 UDEMY 나 YOUTUBE 에 있는 강의를

전반적으로 듣고 나서 문제를 풀라고 권하셨습니다.

시험 준비는 딱 1주일을 잡았으나,

실제 공부시간으로 따지면 40시간쯤으로 생각합니다.

강의는 AWS 공식 교육 사이트에서 4시간 반짜리를 들었습니다.

Self-paced digital training on AWS - AWS Skill Builder

Loading your learning experience...

explore.skillbuilder.aws

아마존 계정이 필요하며,

코걸이를 하신 두 분이 나오셔서 AWS 서비스에 대해 재밌게 설명해주십니다.

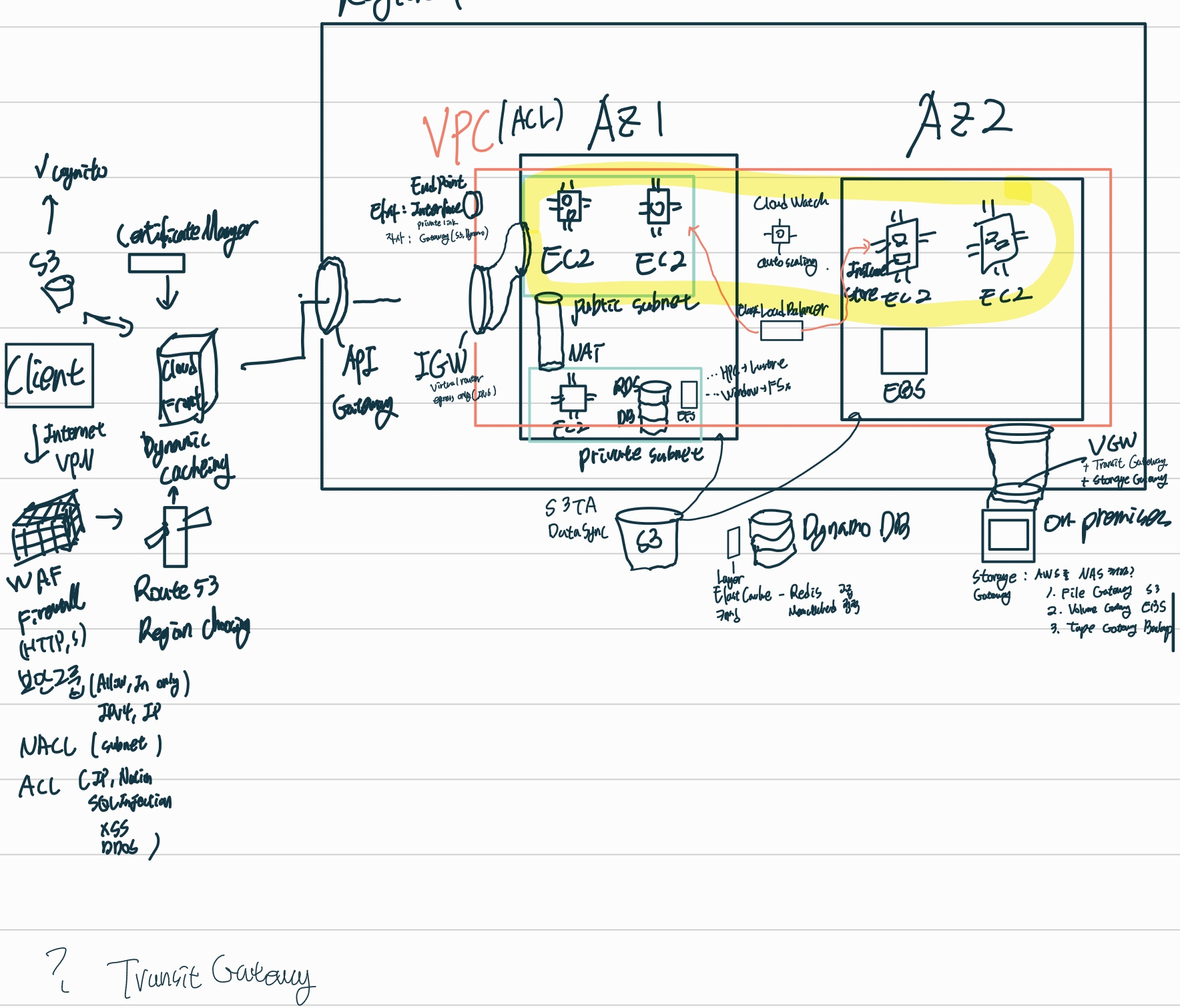

도식을 보면서 전반적인 개념을 파악할 수 있으나,

상세한 것은 파악하기 힘들기 때문에 딱 입문 교육이라고 생각해주시면 좋을 것 같습니다.

강의를 들을 때 이미지는 필수입니다.

제공해주는 이미지 뿐만 아니라, 본인만의 그림이 머릿속에 있어야 합니다.

어디쯤에 어떤 서비스가 들어가는지 알아야 전반적인 흐름을 파악할 수 있습니다.

클라이언트 -(Internet,VPN) > WAF -> Route53 -> CloudFront -> AGW -> IGW -> ...

이런식으로 흐름을 파악하고, 각 서비스의 특징을 파악합니다. (가격, 설정 가능한 정책 등)

그 후 덤프를 풀었습니다.

저희 회사 최고의 인재가 만드신 AWS SAA 문제 덤프 사이트를 소개합니다.

오아클 : 지식을 나누는 클라우드 자격증 준비 (oacle.net)

오아클 : 지식을 나누는 클라우드 자격증 준비

oacle.net

간단히 이메일로만 가입하시면 되고,

여러 문제가 있는데 그 중 SAA 를 들어가시면 됩니다. (SAA-C02)

약 600개의 문제가 있고,

저는 300개 푸는데 2일이 걸려서 거의 모든 시간을 여기에 썼던 것 같습니다.

댓글 중 T2GOGO 라는 분과 (아마 같은 회사이신 듯..) 오아 라는 분이 계신데,

두 분의 통찰력을 빌려 지식을 넓힐 수 있습니다.

만약 모르는 개념이 나온다면(아마 한 문제당 4개 정도씩은 모르는 개념일 것.. 아니면 말구 ㅎ)

AWS 공식 document 를 참고하시면 됩니다!

영어든 한국어든 상관 없지만,

간혹 시험 때 한국어 번역이 애매해 영문을 봐야 할 때가 있으므로 영어로도 알아두시길 바랍니다.

문제 은행식으로 나온다지만,

저는 300번까지 푼 문제 중 시험에 실제로 나온 것은 10문제도 안 된 것으로 보아

덤프로만 공부했다면 운이 좋아야 하거나

공식 document 등을 통해 개념을 잘 파악하고 있는 것이 중요하다고 생각합니다.

시험 응시

시험은 재택근무 중이었기 때문에 온라인으로 신청했습니다.

PSI 와 Person Vue 중 하나를 선택할 수 있고,

단순히 시험을 진행하는 대행사를 선택하는 것이므로 아무거나 선택해도 됩니다.

하지만 Person Vue 에 대한 부정적인 후기가 몇몇 있었기 때문에 PSI 를 선택하였습니다.

시험 예약을 하고 18만원을 (ㅠㅜ) 내고 나면 이메일이 옵니다.

여기서 첫 번째 문제가 발생합니다.

이름은 영어(로마자)로 작성하라 해놓고

신분을 증명할 정부 공인 id 를 준비하라고 하니 당황스러웠습니다.

왜냐? 영문명이 ID 에 나와있으려면 여권밖에 해당사항이 없고, 여권이 고향집에 있기 때문이었습니다.

운전면허증 영문버전은 사진과 함께 영문 이름이 나오지 않기 때문에 쓸 수 없다고 합니다.

하지만, 시험 보기 직전에 대체 가능한 신분증 항목에

정부 공인 id + 신용카드(영문명 있는)가 있는 걸로 보아

가능할 것 같기도 합니다... 만 시도는 안해보았습니다.

결과적으로 저는 여권을 찾아서 제시했습니다.

두 번째 문제는 시험 환경 테스트였습니다.

시험 관리 페이지에 들어가서 시험 환경을 테스트 하려는데

엣지/크롬 모두 테스트 페이지에서 마이크 허용을 누르고 나면,

줌의 화면 공유 비슷한 화면이 뜨고 바로 모든 브라우저가 꺼져버리는 것이었습니다.

해당 문제로 저는 Live Chat 을 이용해 문의를 했고,

담당자가 즉각 답변을 해주셨습니다.

AnyDesk 라는 앱을 통해 원격으로 제 컴퓨터를 보셨고,

듀얼 모니터를 끄고 해보자는 조언을 얻었지만 결국 해결하지 못하였습니다.

저와 담당자 모두, ? 상태로 10분 정도 멍 때렸고

결국 저는 제 맥북을 사용하여 테스트를 보기로 결정합니다.

시험 환경은 os 버전에 dependency 가 있으므로 잘 확인해주시고,

windows 11도 공식 지원한다는 답변을 들었습니다.

시험 시간은 저녁 7시 반이었지만,

30분 전부터 입장이 가능하며,

시험 환경 점검이 약 15분 정도 걸렸습니다.

모든 것은 live chat 으로 진행되며,

영어를 잘하시는 분이면 문제 없지만 못 하시는 분이면 시간이 조금 더 걸릴 수 있습니다.

시험 시작은 재량껏 시작하면 되며,

130분의 count 가 달려있어 언제든 확인이 가능합니다.

(문제 30분 연장 방법이 많이 알려져 있으니 필요하신 분은 고려해보세요) 문제가 겁나 어려워서 울면서 풀었습니다.

시험은 65문제이며,

들리는 말로는 15문제는 검증용? 이라는데 확실하진 않습니다.

커트라인도 알 필요 없이 시험 종료시 바로 결과가 나옵니다.

고로! 시험 종료 누를 때 엄청 떨립니다.

어쨌든, 짧은 준비기간이었지만 붙어서 정말정말정말정말정말정말 다행이라고 생각하고,

조금 더 여유롭게 봐야 스트레스를 덜 받을 것 같습니다.

드디어 제가 원하는 다른 것을 할 수 있게 되었으므로

오늘은 행복한 날로 선포하고 지금을 즐기도록 하겠습니다 ㅎ

시장에서 경쟁력을 가지길 원하시는 분들이면,

Professional 까지 준비하시길 바라며 모두 시험 합격해서 꽃길만 걸으시길 바랍니다 :)

끝으로 제가 간단하게 정리한 구조화된 필기본을 붙이며 마치겠습니다. (안 적혀 있는 내용도 많음)

aws saa

- Structure

- Data center Cluster => Availability Zone, AZ cluster => Region (Physical)

- EC2, RDS 등은 AZ 간 데이터 전송시 유료

- S3 는 동일 리전 내에서 전송시 무료

- Choosing Region Factor

- 1. Compliance

- 각 국의 데이터 저장 지역 등 법률적인 문제

- 2. Latency

- 물리적으로 거리가 멀어질수록 지연률이 생긴다.

- 3. Pricing

- 가격

- 4. Service Availability

- 지역마다 제공 서비스가 다를 수 있다.

- 1. Compliance

- Services

- 보안

- Root user (프로젝트 생성자) 가 모든 권한을 갖고 있으므로 접근을 금지하고 필요할 때마다 권한을 부여한다. Strong Password + MFA (Multi Factor Authentication)

- IAM ( Identity & Access Management)

- JSON Format 으로 권한을 관리하며, Action 에 따른 결과 (Effect) 와 해당 Action 이 제어하는 Resource 를 선언한다.

- /code statement: [{ \nEffect : Allow/Deny \nAction : ec2-RunInstance \nResource: Amazon S3 \ncondition: [ ... ] \n }]

- Policy -> User < User Group/Role 로 만들어 권한 부여

- AWS Organizations

- 계정 중앙 관리 글로벌 서비스.

- 관리 계정(Master Account)

- 전체 계정을 관리함.

- 멤버 계정

- 관리 당함

- OU(Organization Unit)

- 조직 단위로 그룹화 하여 관리

- 그룹마다 서비스 제어 정책(SCP) 를 적용해서 액세스 제어

- SCP (Service Control Policies) -> Account < OU(Organizational Units) 설정.

- Cognito

- 사용자 관리 : 웹/앱에 대한 인증, 권한 부여

- 사용자 풀 로그인 -> 사용자 풀 토큰 -> 자격 증명 풀 (사용자 풀 토큰 -> AWS 자격 증명 교환) -> AWS 자격 증명으로 S3, Dynamo 등 접근

- GuardDuty

- 외부침입분석 : 악성 활동 모니터링

- 비정상적 데이터 액세스(S3), 손상된 자격 증명사용 등 차단, 모니터링

- Inspector

- 내부취약점분석 : 모니터링

- Macie

- 민감한 개인정보 관리(PII) 개인 식별 정보를 식별하고 경고

- 기계 학습 및 패턴 일치를 활용하여 민감 데이터 검색 및 보호

- AWS Cloud Trail

- AWS 계정에 대한 governance, 규정 준수, 운영 및 위험 가사 활성화에 도움

- user, role, aws service 의 작업은 cloudTrail에 이벤트로 기록됨.

- 키 암호화

데이터 암호화, Sign, Verify, manage MAC 등 EC2 , S3, EBS 등과 함께 사용- AWS 관리형 마스터 키는 1년 주기로 변경되므로 다른 주기를 원한다면 고객이 관리한다.

- 서버측 암호화

- SSE-S3 (S3 managed keys)

- SSE-KMS (KMS managed keys)

- SSE-C (고객 제공 키)

- 클라이언트측 암호화

- CSE-KMS(managed 고객 마스터키)

- CSE-C(고객 마스터키)

- EC2 (Elastic Computer Cloud)

- 가장 기초가 되는 컴퓨팅 서비스 VM Instance 이며, physical server 를 가짐.

- VPC 안에 존재하며, public subnet의 모든 데이터는 Public 이므로 private subnet DB 에 제대로 저장해야하며 보안에 신경써야함.

- AMI (Amazon Machine Image)

- EC2 에 최적화된 Image 를 선택하여 실행할 수 있다.

- LifeCycle

- AMI -> Pending -> Running(billing) ( <-> Rebooting ) -> stopping -> stopped ( -> Pending) , running -> shutting down -> terminated (data는 유지)

- Container Services ECS(Amazon Elastic Container Service) & EKS(Amazon Elastic Kubernetes Service)

- EC2 내의 Containers 들을 모두 모아 API 로 관리할 수 있게 해줌.

- ECS

- End to End

- Create, launch, stop, get state, scale in out, schedule..

- JSON task, Amazon native Container instance

- End to End

- EKS

- Kubernetes 를 사용하며, task == pod , container instance == worker node 로 대응한다.

- Serverless

- app 레이어만 관리하면 된다. ex) Fargate, EKS, ECS

- Control 과 Convenience 는 반비례

- Lambda

- Lambda Function 을 발동시킬 수 있는 Triggers 를 설정해놓으면 in-app activity 를 설정할 수 있으며, isolated Environment 에서 실행되므로 독립성이 보장된다. 단, 15분 내에 완료되는 코드만.

- 최대 10GB의 메모리와 6개의 vCPU 코어를 지원, 기계 학습, 모델링, 유전체학, 고성능 컴퓨팅(HPC) 애플리케이션과 같은 컴퓨팅 집약적 애플리케이션이 더 빠르게 수행

- Networking

- VPC (virtual Private Cloud)

- 닫힌 클라우드 공간으로 Region 영역에 존재하며 IP Range 를 설정하여 그 속에서 통신할 수 있다.

- VPC Security

- route 통해 통신할 때 Security 설정이 가능하다

- ACL (Access Control Lists)

- 통신 허가/거부 대상을 직접 설정 가능하다.

- Default : all in denied, all out allowed

- Security Group

- 그룹별로 설정이 가능하다.

- Web Tier Security Group

- Application Security Group

- Database Security Group

- VPC Endpoint

인터넷을 경유하지 않고 AWS 망을 태워 서비스- Interface

타사 서비스 With AWS PrivateLink - Gateway

S3, DynamoDB

- Interface

- Subnet

- EC2 가 있는 Public subnet 과 RDB 가 있는 Private subnet 이 있으며, public 은 외부와 통신이 가능하다.

- WAF (Web Application Firewall (방화벽))

OSI 7계층 (HTTP) 동작, ALB, GateWay, CloudFront 적용가능- Security Groups(보안그룹)

- Instance 단위

- Stateful

- Setting Allow only

- Inbound Rule only, Anywhere IPv4, 특정 IP, 다른 Security Groups

- NACL (Network Access Control Lists)

- Subnet 단위

- Stateless

- Setting allow, deny both

- ACL (Access Control List)

- 악성 IP 주소 차단

- 특정 국가 액세스 차단

- SQL Injection, XSS 방어

- 속도기반규칙(Rate-based Rules) 로 DDoS 방어 (자주 요청)

- Security Groups(보안그룹)

- Gateway

- 네트워크 통신 혹은 on-premises 환경과 안전하게 통신하기 위한 톨게이트다.

- API Gateway

- 완전 관리형 API 프론트엔드 인증

- Transit Gateway

- VPC 와 on-premise 연결에 사용 가능한 네트워크 전송 허브.

- Region 간 peering 에 사용하며 데이터는 자동으로 암호화되며, 퍼블릭 인터넷을 통해 전송되지 않는다.

- VPC, WAN, AWS Direct Connect, Transit Gateway, VPN 연결 가능

- Direct Connect

- 짧은 지연 시간

- VPN

- 비용 절감

- IGW (Internet Gateway)

- virtual router 이며, public subnet 과 통신이 가능하다.

- egress only

- Ipv6 outbound internet 지원

- 수평확장, 가용성 높은 VPC 구성요소

- VGW (Virtual Private Gateway)

- on-premises 환경과 통신이 가능하다. (VPN?)

- NAT (Network Address Transformation)

- private subnet instance -> internet

- public 에 NAT Gateway 를 두어 private subnet 과 통신한다.

- IPv6 Not Supported

- AWS Storage Gateway

AWS Stroage 를 on-premise 와 연결하여 NAS 처럼 사용하는 방법- File Gateway

전송 받은 데이터를 S3 저장- NFS (Network File System)

- SMB (System Message Block) - Windows

- Volume Gateway(iSCSI)

AWS 에 EBS Snapshot 방식으로 백업- Stored Volume

- 모든 데이터를 로컬에 저장하며 비동기적으로 AWS에 백업

- Cached Volume

- 자주 사용하는 데이터는 로컬, 나머지는 AWS 에 백업

- Stored Volume

- Tape Gateway(VTL)

on-premise 에서 사용중인 backup app 과 연결해줌

- File Gateway

- VPC (virtual Private Cloud)

- Storage

- Block Storage

Block 화 되어 있어, 수정이 빠르다. (그 블록만 수정)- EBS (Elastic Block Storage)

- 컴퓨터의 Drive 같은 역할, EC2 외부에 존재하므로 안전성이 좋고 원칙적으로 1:1 연결이다. 모든 Instance 가 같은 AZ 에 있을 경우 multi 도 가능하다. Back Up 도 여기에 한다.

- Region 에 대해 기본적으로 EBS 암호화를 활성화하면 모든 새 볼륨이 항상 암호화된다.

- Instance Store

- EC2 내부에 존재하는 Flash memory 같은 존재, EC2 꺼지면 날라간다.

- 고성능

- EBS (Elastic Block Storage)

- Object Storage

하나가 바뀌면 전부 바뀌어야 하는 Flat 한 구조- S3 (Simple Storage Service)

- Region Dependency 를 가지고 있으므로 Region 별로 설정해야 한다. 그러므로 Region 안에 모든 AZ 에 저장되며 안정성이 좋다.

- HTTP/s (url) 로 접근이 가능하며, default 가 private 이므로 접근 가능한 인원을 설정하거나 public 으로 설정해주어야 접근이 가능하다.

- 추가 기능

- S3TA(S3 Transfer Acceleration)

- S3 <-> S3 간 long-distance 전송을 빠르게 가속.

- 기가바이트 ~ 테라바이트 전송

- DataSync

- S3 로의 전송을 자동화하고 가속한다. NFS 공유에서 사용하는 경우 POSIX 메타데이터가 보존되며, 파일 액세스에 소스 스토리지 권한 적용

- 암호화 보장 + 비용 적음

- 온라인 데이터 전송 자동화 + 가속화

- S3TA(S3 Transfer Acceleration)

- 종류

- Standard

- 3개의 가용 영역에 데이터 저장, 자주 엑세스 하는 파일을 저장

- Standard-IA(Infrequent Access) 3개 가용 영역에 자주 액세스 하지 않는 파일 저장

- One Zone IA(Infrequent Access) 1개 가용 영역에 자주 액세스 하지 않는 파일 저장

- Intelligent-Tiering(지능형 계층화) or EFS LifeCycle 관리 정책 - 예측 불가 데이터, 액세스 패턴 모니터링 후 액세스 하지 않은 객체를 저렴한 액세스 계층으로 자동 이동

- Archive

- Glacier Instant Retrieval : 분기에 한 번 정도 액세스

- Glacier Flexible Retrieval : 1년에 한 번 정도 액세스

- Glacier Deep Archive : 1년에 한 번 미만

- Standard

- EFS (Elastic File System) and FSx

- multiple EC2 storage 로 여러 EC2 에서 접근이 가능한 File storage 를 의미한다.

- ECS/EKS/fargate 시 EFS

- HPC 시 Lustre

고성능 컴퓨팅 환경에 사용되는 오픈 소스 병렬 분산 파일 시스템 - Windows 시 FSx (EFS 지원 안함)

- S3 (Simple Storage Service)

- Block Storage

- DB

- RDS (Relational Database Service)

- EC2 에서 DNS 등의 방식으로 접근하며, 서로 같은 데이터를 갖고 있어야 속도면에서 빠르므로 RDS 끼리 Replication 이 필요하다.

- join 이 가능한 가장 많이 쓰는 db 형식

- Aurora

- Amazon optimized DB

- Region 간 데이터 동기화 지원

- Non RDS

- 필요한 attr 만 각자 가진 데이터가 저장되며, 복잡한 구조가 아닌 가지고만 있으면 되는 데이터의 경우 그대로 저장한다. (Stand alone)

- DynamoDB

- Amazon optimized DB

- Stream

- 테이블의 변경 추적.

- SNS 를 Trigger 할 수 있다.

- ETC

- Document DB with Mongo DB

- Neptune Graph DB (Recommendation, SNS service 등 visualize 필요)

- QLDB ledger DB (compliance 등 필요시)

- layer

- 성능을 위해 db 앞에 두는 층

- ElastiCache(NoSQL)

- for Redis

- 복잡한 구조(structured data) 캐싱에 적합하다. (문자열, 해시, 목록, 세트 등)

- 데이터를 복제해야 하는 경우

- 자동 장애 조치가 필요한 경우

- 서버 이벤트를 클라이언트에 알리기 위해 게시/구독 기능이 필요한 경우

- 백업 및 복원 기능이 필요한 경우

- 여러 DB 를 지원해야 하는 경우

- for Memcached

- 작고 정적인 데이터를 캐싱하는 경우

- 메타 데이터에 대한 메모리 리소스를 상대적으로 적게 소비

- 확장이 쉬우나 해싱 사용시 캐시된 데이터의 일부/전부를 잃는다.

- for Redis

- DMS (Database Migration Service)

- DB -> DB Migration 을 지원하며 CPU, Memory(SSD), Current Working, Logging, Multiple AZ 등에 따라 performance 가 달라진다.

- RDS (Relational Database Service)

- Cloud Watch

Monitoring 을 통한 App optimization 담당 CPU/Network IO/Traffic/Capability- metrics 를 통해 관리한다.

- Auto Scaling

- EC2 의 사용량 등을 추적하고, 본인이 설정한 Threshold 를 넘을 경우 자동으로 EC2 Instance 추가 등의 작업을 설정할 수 있다.

- Active-passive (Vertical Scaling)

- Request 등이 지나치게 많아 기준을 넘은 경우, 수직적으로 scaling up/down 한다.

- 인스턴스 종료 -> 용랑/cpu 늘림 -> 시작 -> 이전 진행 작업 수행

- 하나가 Active 상태이면 다른 하나는 Passive(대기중) 상태이다.

- Active-Active (Horizontal Scaling)

- 모든 것이 Active 상태이며, 필요시 Active 상태의 기기를 추가하여 Traffic 을 분산시킨다.

- ELB (Elastic Load Balancer)

on premises 환경과 연결도 가능하며(IP) 여러 AZ 가 필수적이다.(연결)- 구성

- Listener

- Target Groups

- Rules

- 종류

- ALB (Application LB)

- round-robin algorithm 을 사용하여 7 계층 HTTP/S traffic 을 customizing 한다.

- NLB (Network LB)

- hash routing algorithm 을 사용하여 4 계층 TCP/UDP.. 를 customizing 하며, ALB 와 다르게 어디 IP 에서 온 지까지 저장 가능(ALB 는 LB 주소가 찍힌다.)

- Global Accelarator 를 사용하여 사용자<->앱 간 트래픽을 빠르고 안정적으로 만들고, Region 간 트래픽 개선 가능

- TLS Listener 를 사용한다.

- ALPN(Application-layer Protocol Negotiation) 최초 핸드셰이크 hello 메세지를 통해 전송

- SSL 인증서에서 설정

- AWS Certificate Manager 를 사용해 인증서를 생성하거나 가져온 경우 ACM 에서 시작

- IAM 을 사용하여 인증서를 업로드 하면 IAM

- GLB (Gateway LB)

- 3~4 계층 IP 를 Customizing 한다.

- ALB (Application LB)

- 구성

- Cloud Front

- 빠른 응답을 위한 cache 제공 -> 없을 시 origin 에 접근하여 데이터 가져옴 (primary - secondary ... )

- 기가바이트 이내의 용량 전송

- OAI (원본 액세스 ID) 사용하여 S3 버킷 권한 구성

- S3 Bucket, EC2 Instance, ELB 같은 서비스에서 Network Out 에 대한 비용을 지불하지 않으며, CloudFront 사용료만 지불하므로 네트워크 사용료 최적화 가능

- field-level encryption 은 특정 데이터 보호/ 특정 앱만 볼 수 있도록 해줌.

- Instance and Host

요금제 관련, reserved = 예측 가능, on-demand = 수요 예측 불가- Host

EC2 인스턴스 용량을 갖춘 물리적 서버, 내 장비와 라이센스를 활용하기- 물리적 서버를 할당 받아 Socket 과 Core 혹은 VM 당으로 사용하는 SW license 사용 가능함.

- Instance

- on-demand

- 초당 사용 비용 지불

- spot

- 사용 안하는 instance 를 경매 방식으로 구매

- spot fleet (spot Instance + on-demand)

- abort 가능성 있음xsa

- reserved

- 1년 or 3년 기간 약정

- Saving Plan

- 1년 or 3년 기간 약정하여 시간당 요금

- dedicated

- 물리적 서버 할당, 호스트와 다르게 사용자 cpu, batch, license 사용 불가

- on-demand

- Host

- Data 처리

- Amazon Redshift

데이터 분석 - AWS Kinesis (저장은 S3)

완전관리형 실시간 스트리밍 데이터 처리 서비스- Kinesis Video Streams

비디오 스트림 수집 저장 처리 - Kinesis Data Streams

실시간 데이터 수집 및 캡쳐, manual scaling - Kinesis Data Firehose

실시간 데이터 처리, 분석툴로 로드/전송 auto scaling - Kinesis Data Analytics

SQL 또는 Apache Flink 로 데이터 스트림 분석

- Kinesis Video Streams

- DynamoDB Streams

- DB 테이블에 저장된 항목 변경 사항을 캡쳐하여 Kinesis Data Stream 으로 보낼 수 있다.

- Lambda 로 트리거 가능

- Athena

- 비 실시간으로 S3 를 사용하며, 대화형 SQL 쿼리를 통해 분석을 실시한다.

- Amazon Redshift

- SQS(Amazon Simple Queue Service)

대기열 서비스- 마이크로 서비스, 분산 시스템 및 서버리스 앱을 쉽게 분리/확장 하도록 지원하는 Fully-managed 메세지 서비스

- 준비된 프로세스가 polling 방식을 사용하여 할 일을 가져가므로 과부하 덜 걸림

- 무한 재시도를 방지하기 위해 DLQ(Dead Letter Queue) 를 사용해 실패한 message 를 따로 보관한다.

- Route 53

- 트래픽을 앤드포인트로 라우팅

- 지연 시간 기반 라우팅으로, 비교적 빠른 region 을 선택하는데 도움을 줌

- 정책

쿼리에 응답하는 방식 결정- 단순 (Simple routing policy)

- 특정 기능을 수행하는 하나의 리소스만 있는 경우

- 장애 조치 (Failover routing policy)

- Active-passive 장애 조치 구성

- 지리 위치 (Geolocation -)

- 사용자 위치 기반 트래픽 라우팅

- 지리 근접 (Geoproximity - )

- 리소스 위치 기반 트래픽 라우팅, 필요에 따라 다른 위치 리소스로 트래픽을 보내려는 경우

- 지연 시간 (Latency - )

- 여러 Region 에 리소스가 있는 경우 왕복 시간이 적은 region 으로 라우팅

- 다중 응답 (Multivalue answer)

- DNS 쿼리에 무작위로 선택된 최대 8개의 Healthy 레코드로 응답하도록

- 가중치 (Weighted - )

- 사용자가 지정하는 비율에 따라 여러 리소스로 트래픽을 라우팅

- 단순 (Simple routing policy)

- 보안

- Snowball Edge

- Local Processing and Edge Computing workloads to transfer data between my local <-> AWS Cloud(S3) through Regional Carrier. ( > Internet)

- 특징

- 큰 용량 저장/계산에 적합 (depends on options)

- 100 Gb/s 의 빠른속도, 저장/전송 중 암호화로 보안 굿

- 80TB HDD 용량과 블록 볼륨 1TB SATA SSD 제공

- Data center Cluster => Availability Zone, AZ cluster => Region (Physical)